Bài viết gần đây

-

-

Áp Dụng BOT Vào Phân Tích Và Đầu Tư Chứng Khoán Hiệu Quả

Tháng 2 15, 2026

| Bảo mật Webhook trong Node.js: Signature, Secret & IP Whitelist

Được viết bởi thanhdt vào ngày 27/01/2026 lúc 23:34 | 23 lượt xem

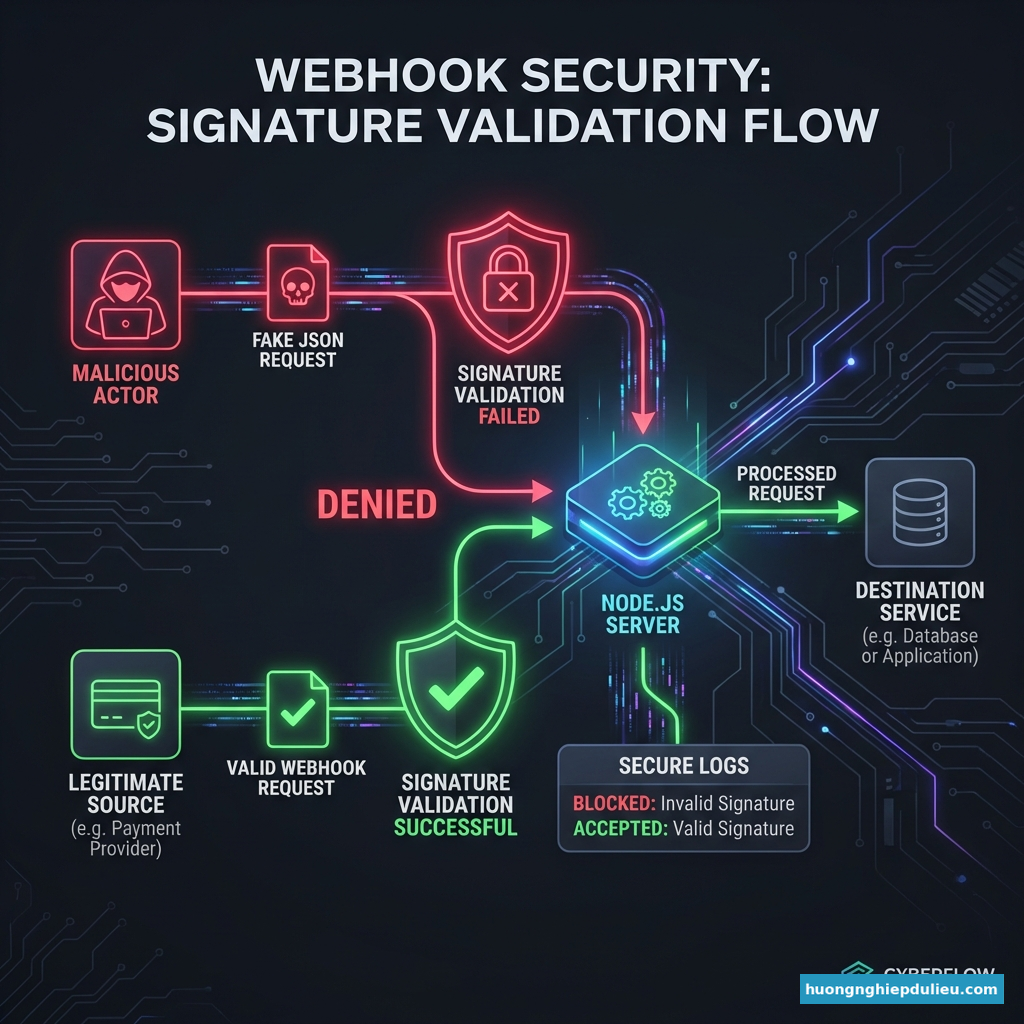

Bạn đã biết cách tạo Webhook server, nhưng liệu bạn có đang để “cửa ngỏ” cho bất kỳ ai cũng có thể gửi dữ liệu giả mạo vào hệ thống của mình?

Trong môi trường Production, bảo mật Webhook không còn là một lựa chọn, mà là một yêu cầu sống còn. Nếu kẻ xấu biết được Endpoint của bạn, chúng có thể gửi hàng nghìn request giả mạo để chiếm đoạt tài khoản hoặc phá hoại dữ liệu. Bài viết này sẽ hướng dẫn bạn cách xây dựng một “bức tường lửa” vững chắc cho Webhook.

| Phương pháp | Độ an toàn | Độ phức tạp | Mô tả |

|---|---|---|---|

| HMAC Signature | Rất cao | Trung bình | Dùng Secret Key để ký và xác thực dữ liệu |

| IP Whitelisting | Cao | Thấp | Chỉ cho phép request từ các IP tin cậy |

| HTTPS Only | Cơ bản | Rất thấp | Bắt buộc mã hóa dữ liệu trên đường truyền |

1. Tại sao Webhook lại dễ bị tấn công?

Bản chất của Webhook là một Endpoint công khai trên Internet. Bất kỳ ai biết URL này cũng có thể thực hiện một lệnh POST kèm dữ liệu rác. Nếu không có cơ chế xác thực, server của bạn sẽ xử lý mọi request nhận được như thể chúng đến từ nguồn tin cậy.

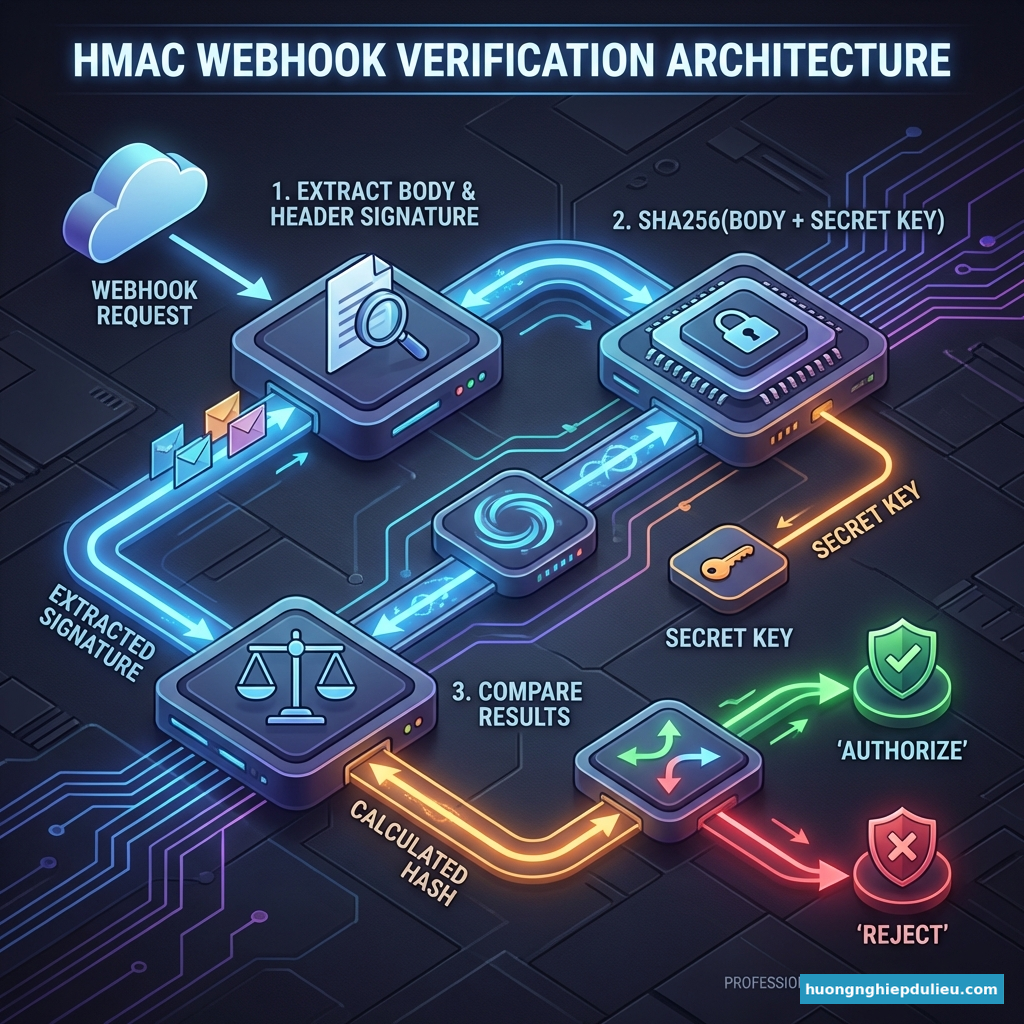

2. HMAC Signature: Giải pháp bảo mật tiêu chuẩn

HMAC (Hash-based Message Authentication Code) là phương pháp dùng một Secret Key (chìa khóa bí mật) chỉ có Source và Destination biết để tạo ra một “chữ ký” kỹ thuật số cho toàn bộ nội dung body.

Quy trình xác thực:

- Source: Lấy

Body+Secret Keyqua thuật toán băm (thường là SHA256) để tạo raSignature. Gửi request kèm Signature trong Header (ví dụX-Hub-Signature). - Destination (Node.js): Nhận request, lấy

Bodythô, dùng đúngSecret Keyđó để tự tính toán lại Signature. - Compare: Nếu Signature tính toán trùng với Signature nhận được trong Header -> Request hợp lệ.

3. Triển khai code Verify Signature trong Node.js

Hãy sử dụng thư viện crypto có sẵn trong Node.js để thực hiện việc này.

const crypto = require('crypto');

const secret = 'YOUR_SUPER_SECRET_KEY'; // Chìa khóa bí mật dùng chung

function verifySignature(req) {

const signature = req.headers['x-hub-signature']; // Lấy chữ ký từ header

if (!signature) return false;

// Tính toán lại chữ ký từ body thô

const hmac = crypto.createHmac('sha256', secret);

const digest = 'sha256=' + hmac.update(JSON.stringify(req.body)).digest('hex');

// So sánh an toàn (tránh Timing Attack)

return crypto.timingSafeEqual(Buffer.from(signature), Buffer.from(digest));

}

app.post('/webhook', (req, res) => {

if (!verifySignature(req)) {

console.error('Cảnh báo: Webhook giả mạo bị chặn!');

return res.status(401).send('Unauthorized');

}

console.log('Xác thực thành công! Đang xử lý dữ liệu...');

res.status(200).send('OK');

});

4. IP Whitelisting: Thêm một lớp bảo vệ

Ngoài Signature, bạn có thể cấu hình Server (hoặc Nginx) để chỉ chấp nhận các request đến từ dải IP của nhà cung cấp Webhook (ví dụ IP của TradingView hoặc Stripe). Điều này giúp loại bỏ 99% các request rác từ các bot quét dạo trên mạng.

Bảo mật Webhook giúp hệ thống của bạn an toàn, nhưng nếu tần suất sự kiện xảy ra quá lớn (hàng nghìn event mỗi giây), server của bạn có thể bị treo.

Bài tiếp theo trong series: Xây WebSocket server realtime với Node.js & Socket.IO.

Và đừng quên tìm hiểu thêm về: Sự khác biệt giữa WebSocket và Webhook

💡 Bạn đang xây dựng bot trading bảo mật và hiệu quả?

Hãy tận dụng sức mạnh của: Chiến lược xu hướng VIP – Công cụ tối ưu cho nhà giao dịch chuyên nghiệp